谷歌今天宣布,如果安全研究人员发现并报告Android操作系统中的漏洞也可能损害其新的Titan M安全芯片,它将愿意提供最高150万美元的漏洞赏金。

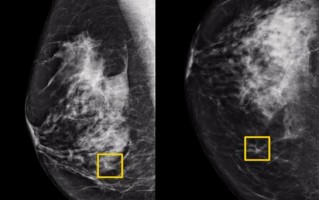

Titan M芯片于去年推出,目前是Google Pixel 3和Pixel 4设备的一部分。这是两款手机都随附的单独芯片,专门用于处理敏感数据和流程,例如验证启动,设备上磁盘加密,锁屏保护,安全交易等。

谷歌表示,如果研究人员设法找到“具有持久性的全链远程执行代码”,并且还破坏了由Titan M保护的数据,他们愿意向发现它的bug猎人支付高达100万美元的补偿。

如果漏洞利用链可与Android OS的预览版配合使用,则奖励最高可达150万美元。

Google愿意为预览版中的错误提供更大的回报,因为它允许公司在将Android OS交付给实际设备之前修复错误。

该公司此举是在今年初之后,获得Android漏洞的私人公司将Android错误的支出增加到250万美元,这在私人市场上首次使Android Bug的价值超过iOS漏洞。

当时,私人漏洞获取程序Zerodium的首席执行官Chaouki Bekrar告诉ZDNet,他的公司增加了支出,因为由于Google向操作系统添加了持续不断的安全功能,Android设备变得更难以被黑客入侵了。来自三星。

今天宣布这一消息的同时,Google还为整个Android Vulnerability Rewards Program(VRP)全面提高了漏洞赏金支付率。

直到今天,针对“导致TrustZone或Verified Boot折衷的远程漏洞利用链”的最大漏洞支出为200,000美元。

自2015年发布Android VRP以来,没有人获得过这一最高奖励,而且极少有人无法入侵运行在Titan M芯片上的Android。

远程攻击-攻击者无需物理访问设备即可工作-很难创建,因为大多数攻击媒介(例如网络协议)已被插入。即使攻击者/研究人员发现了远程攻击,获得引导持久性也是没人能破解的另一个主要障碍。

GOOGLE:我们已经看到了两个完整的全链RCE

谷歌发言人昨日在接受采访时对ZDNet表示:“我们已经看到了两个完整的全链RCE。”当我们询问远程可利用漏洞的漏洞报告有多普遍时。

谷歌发言人昨日在接受采访时对ZDNet表示:“我们已经看到了两个完整的全链RCE。”当我们询问远程可利用漏洞的漏洞报告有多普遍时。

谷歌发言人说:“他们都来自同一位研究人员。提交的漏洞利用链大多数是本地的,而不是偏远的。”

研究人员是奇虎360技术有限公司Alpha实验室的Guang Gong。这两个RCE漏洞利用链之一也帮助Guang在2019年获得了最高的bug奖励。

谷歌表示:“该报告详细介绍了Pixel 3设备上第一个报告的一键式远程执行代码。

它补充说:“ Guang Gong从Android安全奖励计划中获得了161,337美元的奖励,而Chrome奖励计划则获得了40,000美元的奖励,总计201,337美元。”

“ 201337美元的综合奖励也是所有Google VRP计划中单个漏洞利用链的最高奖励。”

但是,除了为Titan M远程黑客提供150万美元的奖励以及全面提高漏洞赏金外,Google还增加了另一个漏洞报告类别。

微软表示愿意为涉及数据泄露和锁屏绕过的漏洞报告支付高达50万美元的费用,具体取决于漏洞的复杂程度。

Google愿意增加漏洞赏金,这肯定是因为该公司对Android足够安全而不至于因容易被黑客入侵而感到失望。

无论哪种方式,Google都不害羞,一直是市场上支出最大的公司之一。自Android VRP于2015年推出以来,Google表示已向研究人员支付高达450万美元的费用,仅在过去12个月内就向研究人员支付了150万美元。

谷歌表示:“超过100名参与研究的研究人员平均每项发现获得的奖励超过3,800美元(比去年增加46%)。这意味着我们平均为每位研究人员支付了超过15,000美元(与去年相比增长20%)。”

评论列表

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

@ 1

@ 1

@ 1

@ 1

@ 1

@ 1

@ 1

@ 1

@ 1

@ 1

@ 1

@ 1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1